マイクロソフト警告:悪意のある広告が100万台以上のデバイスを感染中

Microsoftは最近、世界中に100万件以上のデバイスに影響を与えた大規模な不正行為キャンペーンについて緊急の警告を発表しました。

Storm-0408と特定された脅威俳優グループによって組織化されたキャンペーンは、フィッシング、検索エンジン最適化(SEO)、および悪意のあるキャンペーンを活用して、悪意のあるペイロードを配布し、敏感なユーザーデータを盗みました。

「攻撃は、不正なストリーミングウェブサイトから生まれたリダイレクト因子を埋め込んでおり、ユーザーがGitHubと他の2つのプラットフォームにリダイレクトされた仲介ウェブサイトにつながります」とMicrosoft Threat Intelligenceチーム 書いた 木曜日のブログ投稿で。

「このキャンペーンは、消費者とエンタープライズの両方のデバイスを含む幅広い組織や業界に影響を与え、攻撃の無差別の性質を強調しています。」

攻撃の仕組み

Malvertising、または悪意のある広告は、ハッカーがマルウェアを広めるために正当なオンライン広告に有害なコードを注入するサイバー攻撃方法です。

Microsoftの研究者は、2024年12月上旬に、Storm-0408が主に悪意のある広告を違法な海賊版ストリーミングWebサイトのビデオに配置することでユーザーをターゲットにしていることを発見しました。

ユーザーがこれらの誤解を招く広告のいずれかをクリックすると、複数の仲介サイトを介してリダイレクトされ、GitHub、Discord、Dropboxなどの人気のあるプラットフォームでマルウェアホスティングリポジトリに導かれました。

これらのリポジトリには、実行時にさまざまな種類のマルウェアでユーザーのデバイスに感染した悪意のあるペイロードが含まれていました。

「ストリーミングウェブサイトは、映画フレーム内にリダイレクターを埋め込んで、マルバーチスプラットフォームからペイパービューまたはペイパークリックの収益を生成します。これらのリダイレクターは、その後、1つまたは2つの追加の悪意のあるリダイレクターを介してトラフィックをルーティングし、最終的にはマルウェアまたはテクノロジーサポート詐欺ウェブサイトなどの別のウェブサイトにつながりました。

展開されたマルウェアの種類

攻撃は、高度なマルチステージマルウェア感染症で構成されていました。最初のペイロードはドロッパーとして機能し、ペイロードの後の段階を静かにダウンロードし、悪意のあるコードを被害者マシンに実行します。展開されている最も注目すべきマルウェアの中には、

- Lumma Stealer – ログイン資格情報、システムの詳細、ブラウザデータを抽出する情報を統合するマルウェア。

- Doenerium(更新バージョン) – 攻撃者の機密情報を収集する能力をさらに強化する悪名高いインフォステーラーの改良版。

これらのマルウェア株は、パスワード、個人情報、さらには銀行ログイン資格情報など、機密性の高いユーザー情報を収穫することを目的としていました。

脅威アクターが情報を入手した後、それは攻撃者のコマンドアンドコントロール(C2)サーバーに伝えられ、個々のユーザーとビジネスを侵害しました。

ハッカーが使用する回避戦術

検出を回避するために、Storm-0408は洗練された方法を実装しました。そのような戦術の1つは、合法的なクラウドプラットフォームで悪意のあるペイロードをホストし、マルウェアが通常のネットワークトラフィックと融合し、セキュリティアラームのトリガーを避けることができることです。

さらに、脅威関係者は、Living-The-Land-The-Land Binaries and Scripts(Lolbas)を使用し、C2のPowershell.exe、msbuild.exe、およびRegasm.exeのような生まれた土地のバイナリとスクリプト(lolbas)を活用し、ユーザーデータとブラウザーの信任状態の疑いの余地のないブラウザーの資格のデータを使用しました。

Microsoftの対応とセキュリティ対策

この大規模なサイバーの脅威に対応して、MicrosoftはGithub、Discord、およびDropboxでホストされている悪意のあるリポジトリの削除など、いくつかの即時措置を講じています。攻撃者がマルウェアに署名するために使用した12の妥協したデジタル証明書を取り消すと、それが合法的に見えるようになりました。妥協の技術的な詳細と指標をリリースして、組織や個人がそのような脅威からシステムを保護するのを支援します。

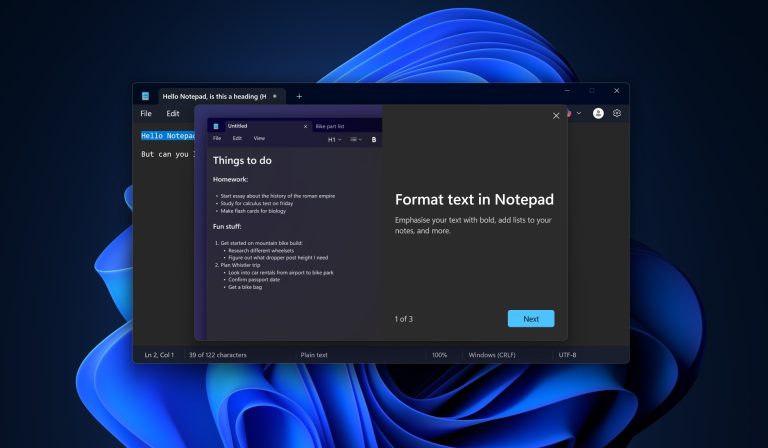

デバイスを保護する方法

Read more: クリケットとAT&T:どちらのキャリアが乗り換えに値するか?

この攻撃の規模を考えると、ユーザーはシステムを保護するための積極的な措置を講じることを強くお勧めします。これらには、違法ストリーミングサイトとなじみのないオンライン広告の回避、評判の良いウイルス対策およびエンドポイント保護ツールの使用、データの剥離を示す可能性のある異常なアウトバウンド接続の監視、および資格のある盗難からのアカウントを保護するためのマルチファクター認証(MFA)を可能にすることが含まれます。

参照できます Microsoftの完全なレポート 攻撃段階と使用されるペイロードの詳細な内訳。